Nabavka softwera za sigurnost i analiza nabavke

Generated by Microsoft Designer

Generated by Microsoft Designer

Uvod

Vlada Srpske na nagovor AIKT RS (Agencija za informaciono-komunikacione tehnologije Republike Srpske) na jednoj od sjednica pod tackom "ostalo" usvojila nabavku softwera od kineske kompanije Elinc. link informacije

Prvu objavu o ovom slucaju i otkrivanje je doslo iz capital . ba gdje su pronasli ovu "malu" stavku od 57 miliona km i zahvalan sam svima koji su doprinosili sa radom i informacijama na ovom slucaju.

Mi se ovdje necemo baviti Elinc i da li ista firma ima tehnicku podrsku u BiH kao ni da li ima prodaju softwera koji se prodaje Republici Srpskoj u regionu (Srbija, Hrvatska, Crna Gora, Makedonija i drugi).

Bavicemo se izjavama i iz istih izvuci ili pokusati izvuci zakljucke kako bi kreirali kompletnu sliku o ovom jako losem poslovnom potezu Vlade Srpske. I naravno dacemo prijedlog da se ovi troskovi smanje, uvedu domace firme i da se sajber bezbjednost kontinuirano radi a ne samo potezno jednom il dva puta.

Opis softwera koji ce stiti SVE u Republici Srpskoj

Softwer prema rijecima AIKT RS treba da zastiti sve u R.Srpskoj: Drzavni sektor, privatni sektor, gradjane. Naglasena je zastita djece.

Na sajtu Elinc kompanije nismo nasli nijedan opis softwera koji spominju iz AIKT RS.

“Projekat je samoodrživ i ima za cilj punu zaštitu sajber prostora Republike Srpske“, istakli su iz Agencije. - izvor Capital.ba

Dalje u istom tekstu stoji:

“Implementacija je predviđena u dvije paralelne faze. Omogućava potpunu integraciju državnih organa, akademskog i privatnog sektora u upravljanju incidentima. Funkcije zaštite u odnosu na korisnike se ogledaju u zaštiti tri grupe korisnika: javne uprave i kritičnih infrastruktura, zaštiti djece i zaštiti mikro, malih i srednjih preduzeća“, istaknuto je u saopštenju.

Opet u istom tekstu ide:

“Za partnera je, u skladu sa smjernicama Vlade za upravljanje krizom lanaca snabdijevanja i politički motivisanih ne-UN sankcija, izabrana kompanija ELINC, specijalizovani proizvođač opreme iz domena nacionalnih sistema informacione bezbjednosti“, navedeno je u saopštenju.

U tekstu sa Capitala, novi clanak, stoji:

„Sa tehničkog stanovišta (softverska i hardverska rješenja), sistem se sastoji od 15 bezbjednosnih čvorišta i data centra i dizajniran je za odbranu od najsloženijih sajber prijetnji, uključujući državno-sponzorisane napada. Za partnera je, u skladu sa smjernicama Vlade za upravljanje krizom lanaca snabdijevanja i politički motivisanih ne-UN sankcija, izabrana kompanija ELINC, grupacije China Electronic Corporation, specijalizovani proizvođač opreme iz domena nacionalnih sistema informacione bezbjednosti”, stoji u saopštenju.

Iz jednog od clanaka Capitala stoji isto:

Ovaj projekat trebalo bi da pokrije digitalnom zaštitom, odnosno jednostavnije rečeno napravi bezbjednosni online „kišobran“ za oko 800 institucija i raznih drugih ustanova, a cijena implementacije dogovorena je na 28,5 miliona evra, odnosno 57 miliona mraka.

I to je zapravo cijena zakupa softvera na period od 10 godina, nakon čega slijedi aneks ili novi ugovor i dodatni novac.

Problem u izjavama i nepopularno misljenje drugih

Krenucemo od ugovora na 10 godina i koji kosta 28.5 miliona eura.

Ugovori u vecini normalnih drzava idu do 1 godine, ponekad i 2 godine ali skoro mali procenat ide i do 3 godine. Cija je ideja bila da ide na 10 godina kako bi opravdao troskove od 28.5 miliona eur nece biti jasno. Ovakav poslovni potez je cista pljacka.

Ali recimo da se radi o 2.8 miliona eur godisnje i recimo da hocemo da uporedimo sa nekim poznatim softwerom (necemo davati imena kompanija u ovom clanku zbog besplatne reklame i slicno. Ideja je da navedemo da sami istrazite cijene softwera za ovakvu upotrebu).

Softwer za filtriranje mreze velicine Mtel kosta od 400.000 eur do 600.000 eur. Znaci pokriva komplet R.Srpsku (da, mtel ima takvo nesto) za tri godine upotrebe to je do 600.000 eura. Ako bi jos dodali SIEM, SOAR, NDR koji bi stitili KRITICNE servere i endpointe, uredjaje na mrezi - to bi bilo do 1.8 miliona EUR za TRI GODINE. Moram da objasnim, prema izjavi gospodina Visnjica i drugih oni imaju problem sa IT radnom snagom kao i sa IT sektorom jer prema njima tj izjavi gdje stoji "540 radnika i 350 miliona km" zapravo nemaju automatizaciju, najbolju IT praksu. Evo recimo tekst iz 2013 govori kako 1 sistem admin moze da kontrolise 20.000 servera

Ovdje cu se zaustaviti i predstaviti sta je uslov da jedan IT sektor funkcionise ok i da sajber sigurnost bude na vecem nivou. To je SREDJENOST IT SEKTORA. Posto su priznali javno da nemaju takvo nesto u vise navrata kao ni da nemaju IT strucnjaka da im omoguce bolju sajber bezbjednost, dodavanjem novog softwera plasim se da ce napraviti jos veci haos.

Drugim rijecima: To je kao da pravite zgradu na zemljistu gdje postoji kliziste. Prije nego krenete morate naci mjesto tj lokaciju koja ce biti odlicna da bi sagradili zgradu. Tako i ova odluka da se kupi softwer kako bi se rijesili navodno SVI bezbjednosni problemi u IT sektoru vlade Srpske je nesto najgluplje za izjaviti. Ljudi koji koriste citav IKT Vlade Srpske JESU opasnost po isti. I tu nijedan softwer ne moze pomoci. Ovo znaju odlicno firme na zapadu gdje ulazu novac kako bi se radnici u svim sektorima obucili kako da pravilno reaguju na bezbjednosne rizike i smanje mogucnost upada.

Non-SDN OFAC lista i kako to nije problem je jos vece razocarenje. Sta ako firma dodje na listu sankcionisanih gdje nije moguce da prodaju proizvod ili nastave saradnju? Da li se razmisljalo o tome?

Pored toga Vlada Srpske je ulozila nekoliko miliona KM u licence za Windows Servere, radne stanice kao i sajber sigurnost (microsoft defender) pa mi je pitanje kako onda opravdati kupovinu softwera iz Kine ako znamo da postoji mogucnost da se ukinu sve licence Vlade Srpske za isti? Hocemo li onda morati ukloniti Windows kao i kineski softwer za zastitu?

Zastita djece u ovome svemu je najgluplji dio izjave. Prvo AIKT RS nema nadleznost nad ISP u RS kao ni da moze zastiti djecu sa ovim softwerom. Onda bi softwer morao da se instalira na telefone/tablete/racunare djece. Ako je filtriranje sadrzaja onda postoji BESPLATAN softwer Google Family Link koji ima odlicne karatkeristike i besplatan je. Ovdje se koristi slabost ljudi na djecu kako bi se izazvale emocije a mozemo reci da bi se odbranio ovaj ugovor. To rade i reklame prosto vas prepadaju i koriste vase strahove da bi vam nesto prodali.

800 institucija se uzima u ovom projektu ali je problem sljedeci: Zastita SVIH institucija je nemoguca. Ako pricamo o endpoint stanicama, ovdje ima mogucnost kupovine antivirusnih rijesenja do 40 eur za godinu (3 radne stanice ili cak vise) a one kriticne je moguce staviti pod 150 USD softwer koji je dio EDR/XDR i slicno. Problem sto npr Narodna Biblioteka RS treba odlican bekup (ako pricamo o digitalnoj zaostavstini, dokukmentima, ostalo) dok ministarstvo finansija i poreska trebaju najveci stepen zastite. Tako da brojka od 800 institucija nema smisla i ispaljuje se samo da bi se opravdala kupovina za 57 miliona km ili 28.5 miliona eur.

Ovdje je najveci nedostatak realnog iskustva svih ucesnika u projektu gdje postoji ogromna zamjena teza da ce softwer zastiti cak i ako IT sektor nije u najboljem redu i ako se ne zna kako softwer radi, koje karakteristike ima i slicno.

Svake godine proizvodjaci antivirtusa/firewalla i slicnih rijesenja rade testiranje. Kroz testiranja svojih proizvoda javno, kompanije imaju uvid u kvalitetu proizvoda. Ovo nije slucaj sa kompanijom ELINC. Vlada Srpske kupuje softwer koji mozda nije ni uskladjen sa EU trzistem kao ni sa najnovijim rijesenjima (npr filtriranje email poruka kroz geo lokacije, rijeci i slicno).

Zakljucak

Dokumentacija projekta ne postoji. Studija izvodljivosti ne postoji. Plan i program kako i gdje ce poceti uvodjenje softwera ne postoji. Kako su uspjeli za period od januara 2024 do maja 2024 god da dodju do ideje o kupovini preskupog a mozda i nepostojeceg softwer ostaje pitanje Vladi Srpske. Domaca radna snaga kao i firme nisu imale mogucnost da predloze i samim tim su sa ovim potezom okrenuli ledja postojecem IT sigurnosnom sektoru u R.Srpskoj a takva sebicnost obicno vodi u izolaciju i ignorisanje. Da li ce Vlada Srpske ponistiti ugovor i pomoci domacim firmama da uspostave ponude kao i tehnicku podrsku posto navedena firma nema IT support na nasim prostorima. Ovdje pricamo o civilnom projektu na koji se stavlja nivo tajnosti i govori da se pokusava sakriti citav projekat a da bi se novac uredno uplatio u tudji dzep. Mislim da bi outsourcing prema domacoj firmi za 200.000 do 300.000 eur godisnje moglo da rijesi problem a da ugovor mora i moze biti od 1 godine , nekoliko godina pa onda je moguce do 3 god potpisati ugovor.

O meni

Imam preko 24 godine profesionalnog rada od malih firmi na Balkanu do velikih firmi kao sto su Erikson, Volvo, Aurobay. Radio sam na projektima koji su pokrivali citavu Njemacku, Italiju i druge zemlje. Od obicnih aplikacija, sistem administracije/devops/gitops pa do deploya preko 10.000 servera automatizovano, HPC softwera, azvoj 4G/5G standarda. Rijesavao sam probleme sa sajber prijetnjama unazad 20 godina, od DDOS napada, botnet mreza, sajber kriminalaca. Moje pozicije su se kretale od IT tehnicara, IT sistem administratora, IT menadzera, IT konsulting pa do DevOps Leada gdje sam vodio sektor sa preko 400 ljudi (uglavnom developera, devops i drugi). Pomagao sam u slucajevima kada je terorizam prijetio citavoj Bosni i Hercegovini, pronalazenju online terorista, sajber kriminalaca, raznih pedofilskih mreza. U svojoj karijeri sam dozivio da mi lokalni MUP RS kao i neke agencije u regionu pa i FBI nude posao u svojim redovima. Odbio iz vise razloga. Uredno pomazem slucajne prolaznike, autostopere, ljude u nevolji (samo ljude u nevolji ali ne kriminalce). Zaludjenik sam od svoje 6 godine za racunarima a od svoje 16 godine ucim programiranje, skaliranje, sistem administraciju, mrezne uredjaje, sigurnost.

preuzeto sa https://www.blogworldcombat.com.br/ninjutsu/

preuzeto sa https://www.blogworldcombat.com.br/ninjutsu/

Preuzeto sa https://www.linkedin.com/pulse/why-developer-should-learn-devops-sandip-das/

Preuzeto sa https://www.linkedin.com/pulse/why-developer-should-learn-devops-sandip-das/ Preuzeto sa https://www.tripwire.com/sites/default/files/Security-at-the-Speed-of-DevOps.jpg

Preuzeto sa https://www.tripwire.com/sites/default/files/Security-at-the-Speed-of-DevOps.jpg Generated by Microsoft Designer

Generated by Microsoft Designer

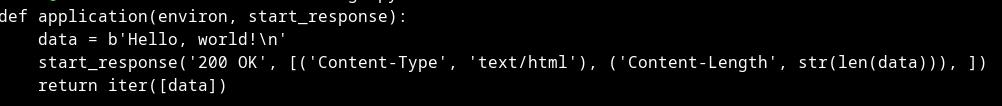

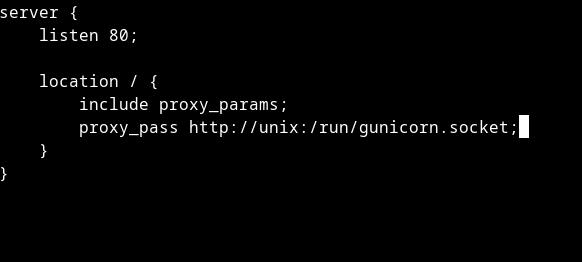

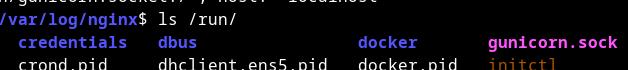

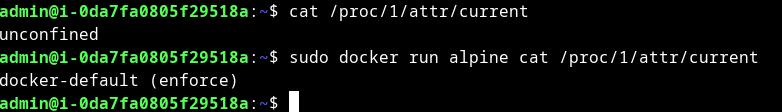

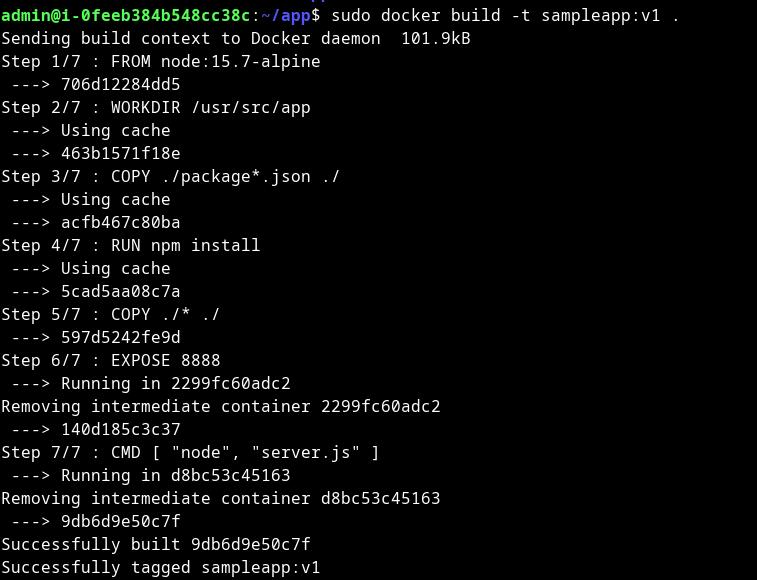

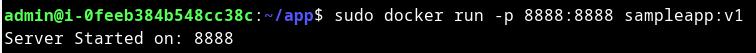

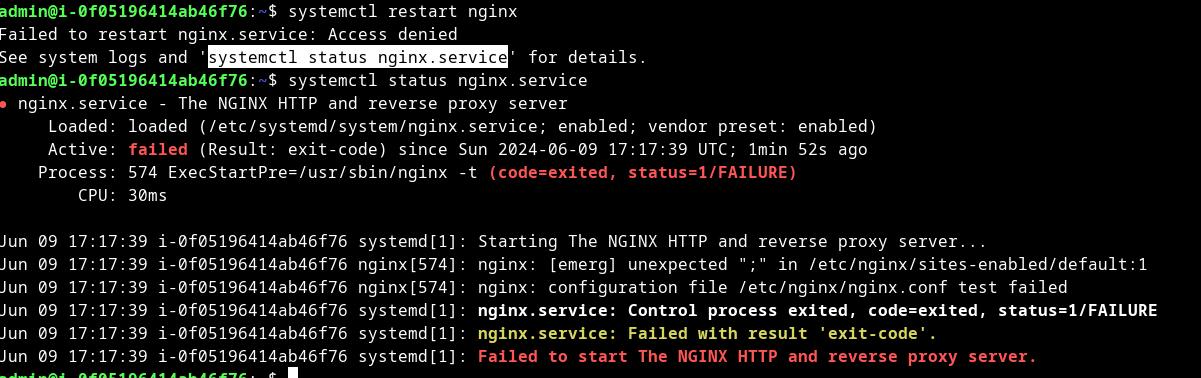

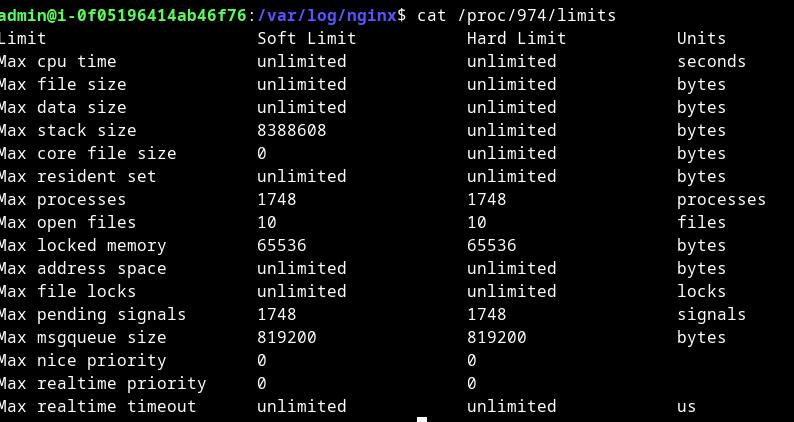

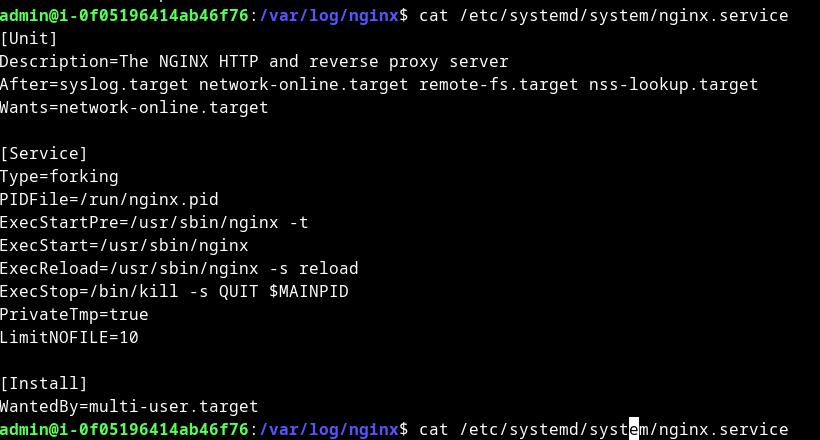

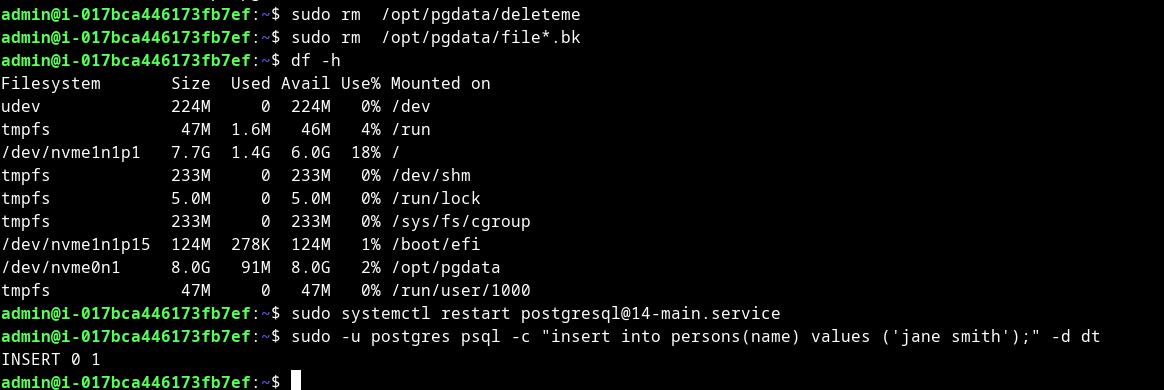

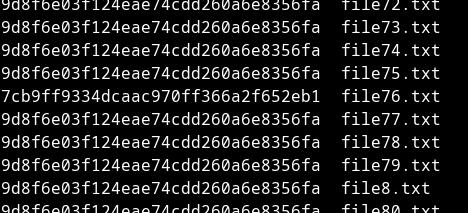

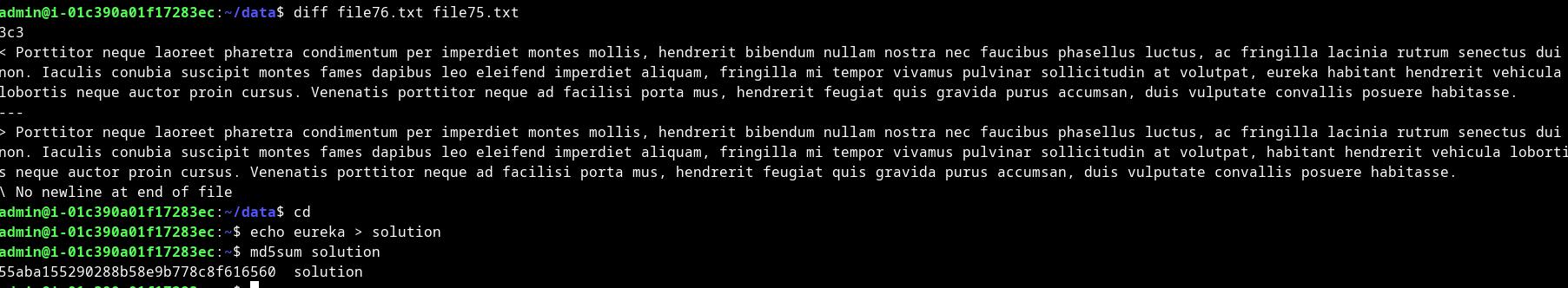

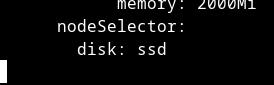

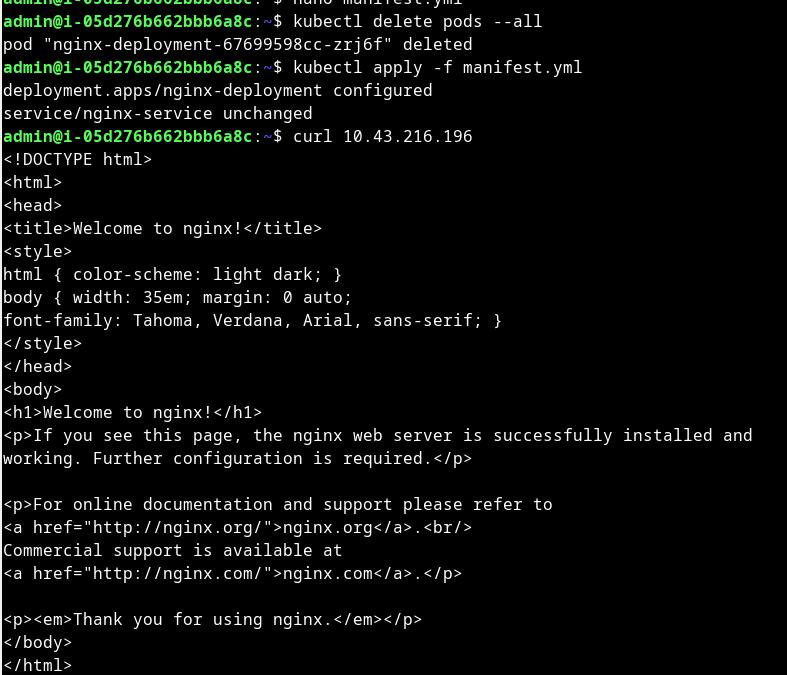

Solution

Solution

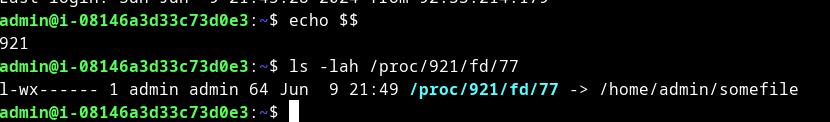

final commands

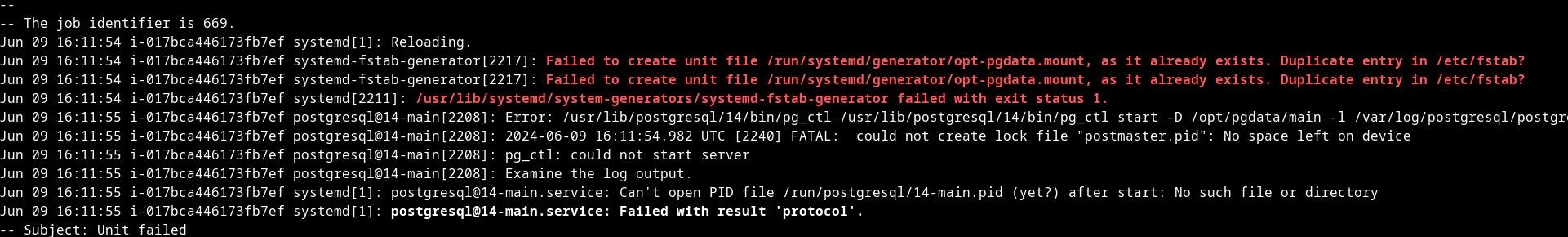

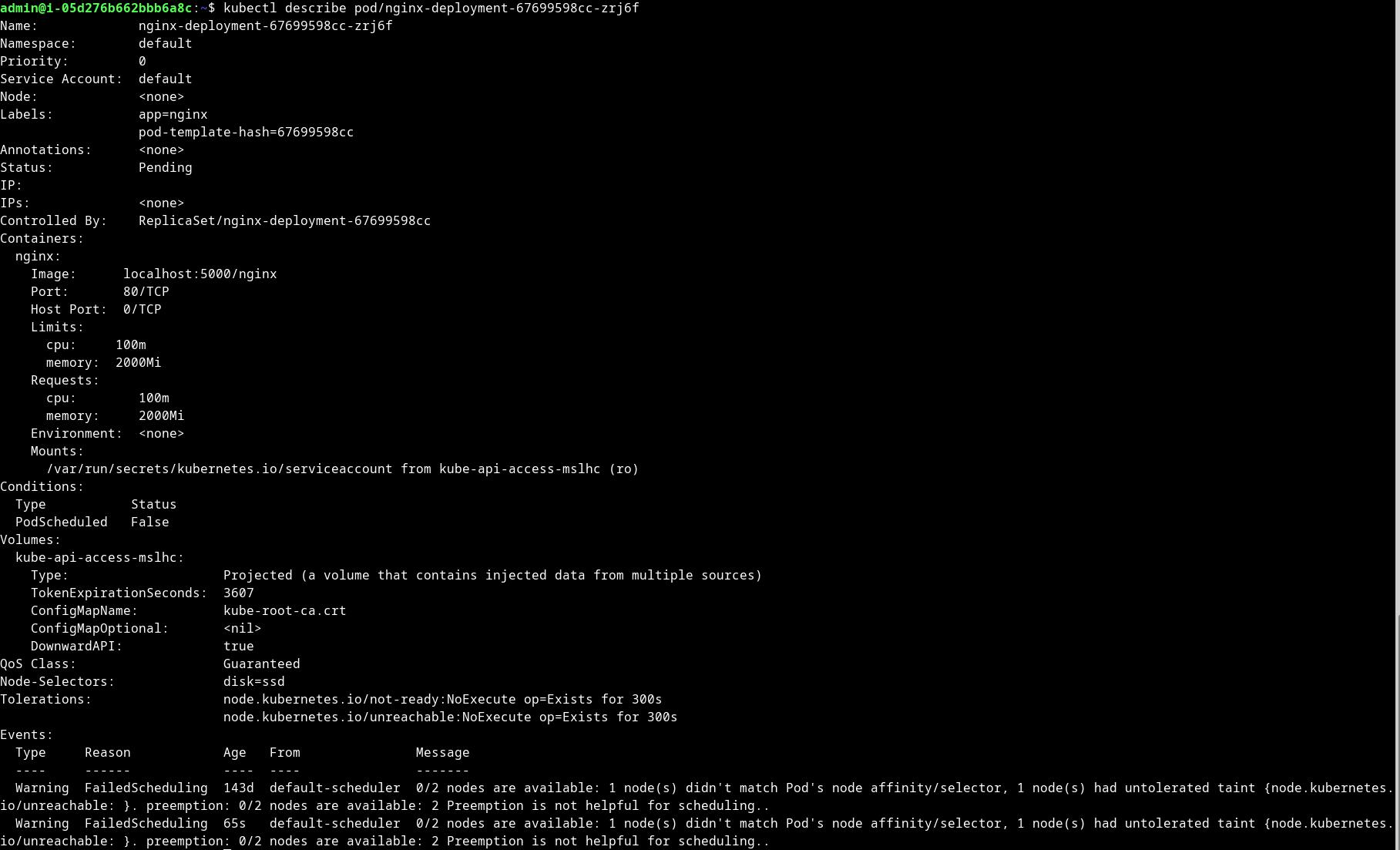

final commands Pod status

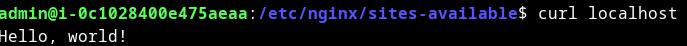

Pod status

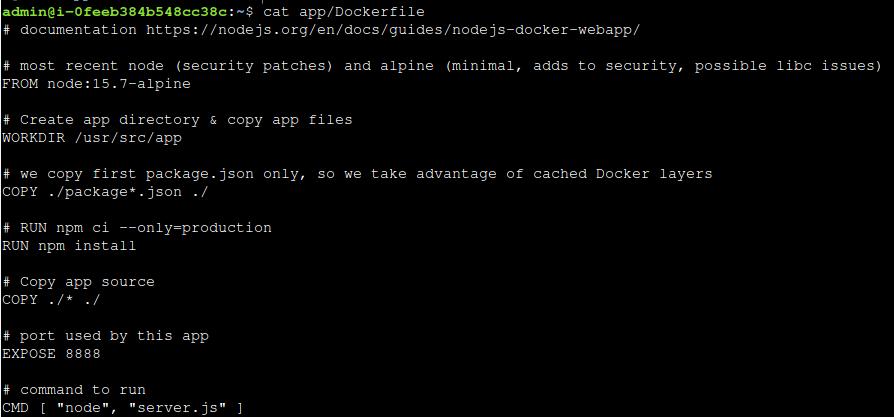

Delete pods & run yaml file

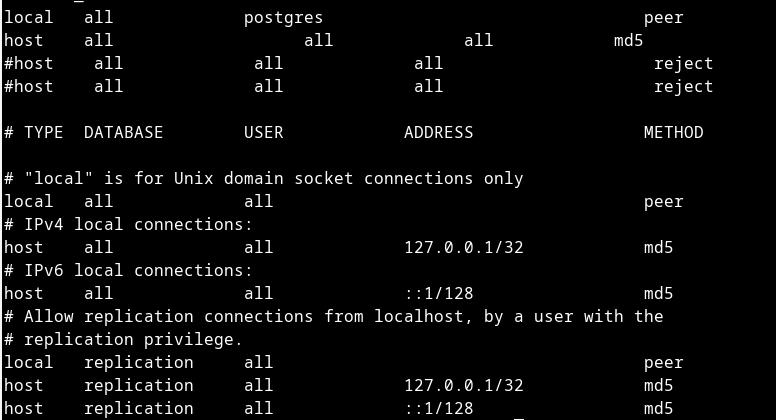

Delete pods & run yaml file Solution for Bucharest

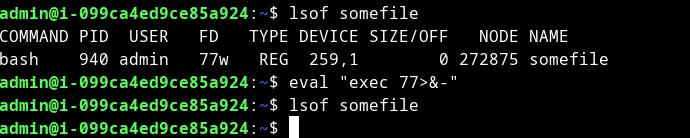

Solution for Bucharest

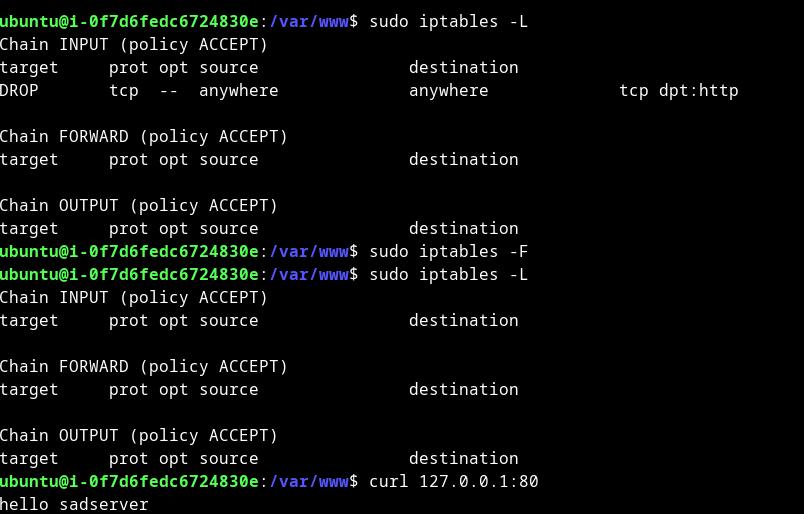

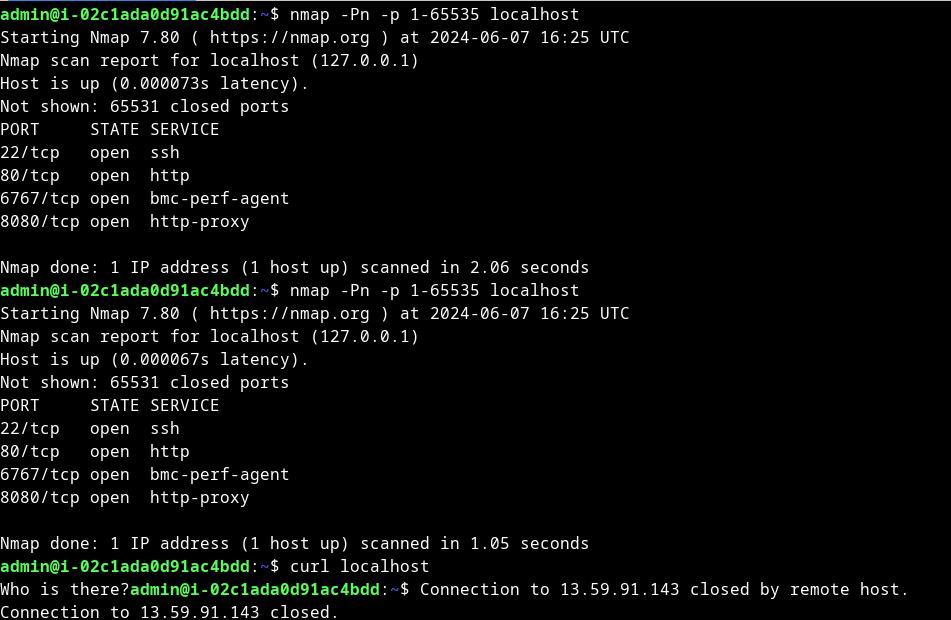

Famous port knocking with nmap tool

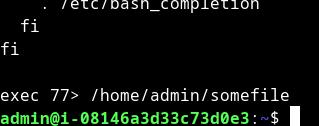

Famous port knocking with nmap tool

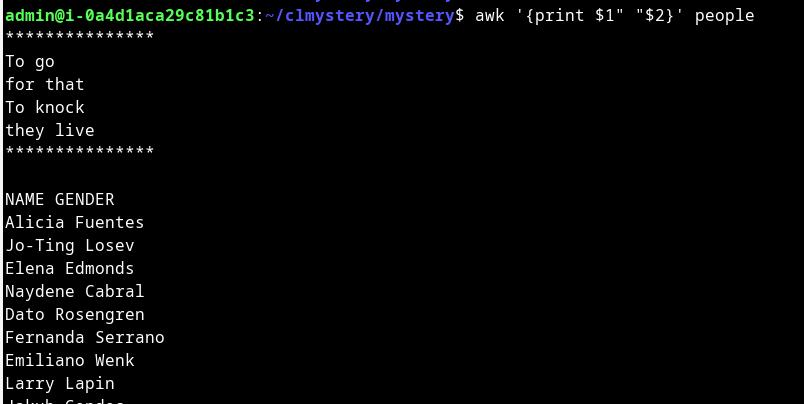

Killer name

Killer name

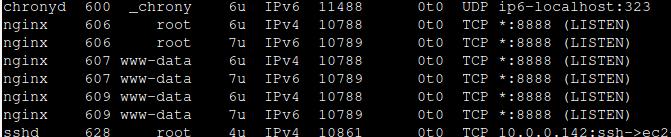

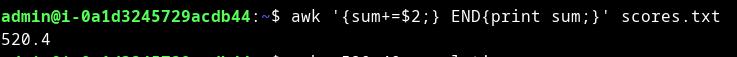

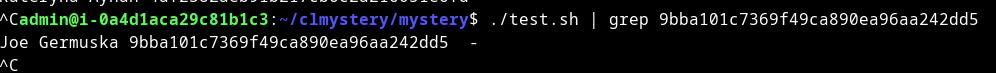

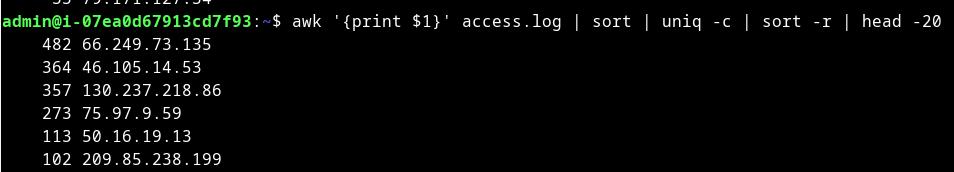

Count of IPs from access log

Count of IPs from access log